2025/11/17に、AWSから提供されているAIエディタである Kiro が一般提供開始(GA)されました。

https://aws.amazon.com/jp/blogs/news/general-availability

GAに合わせてIAM Identity Centerと連携できるようになり、組織的にKiroの有料プランを利用できるようになりました。マネジメントコンソールからプランへの追加や変更が管理できるようになっています。

実際に手元のアカウントで連携を有効化してみた様子をご紹介します。

前提

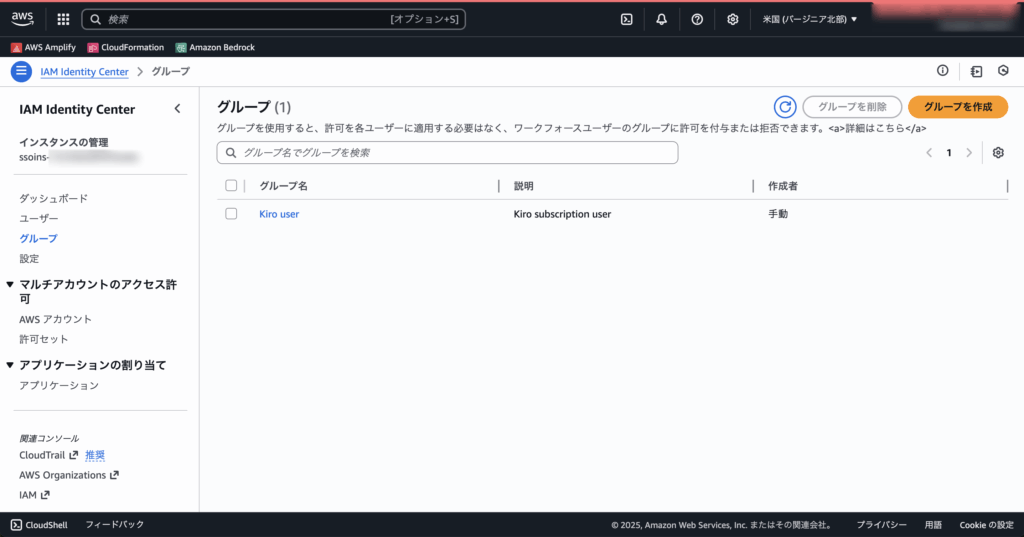

us-east-1リージョンのIAM Identity Centerを有効化し、ユーザーと「Kiro user」グループを作成しています。

組織でKiroを有効化する

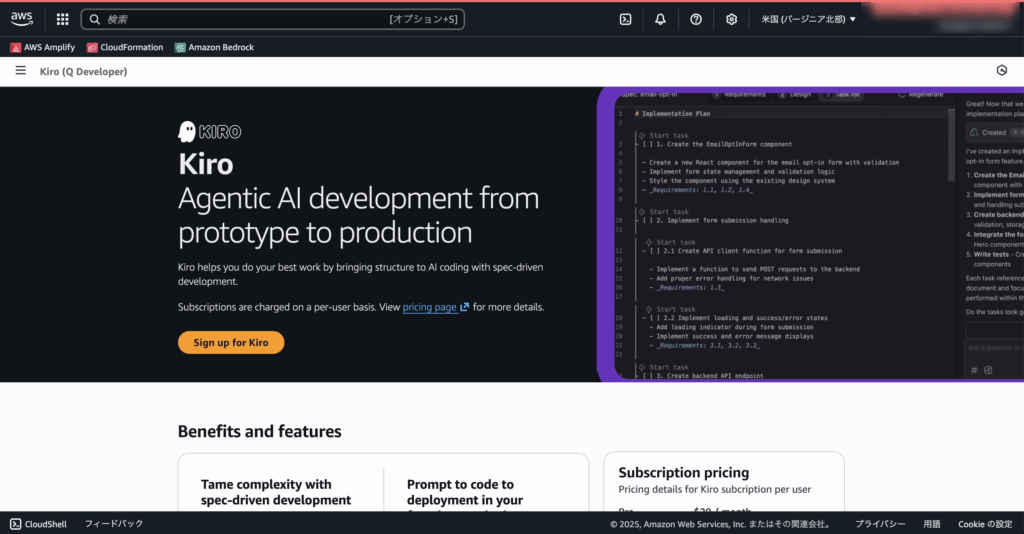

Kiroの画面を開きます。コンソールURLはAmazon Q Developerのままのようです。

https://us-east-1.console.aws.amazon.com/amazonq/developer/home?region=us-east-1#/?region=us-east-1

「Sign up for Kiro」というボタンを押してみます。

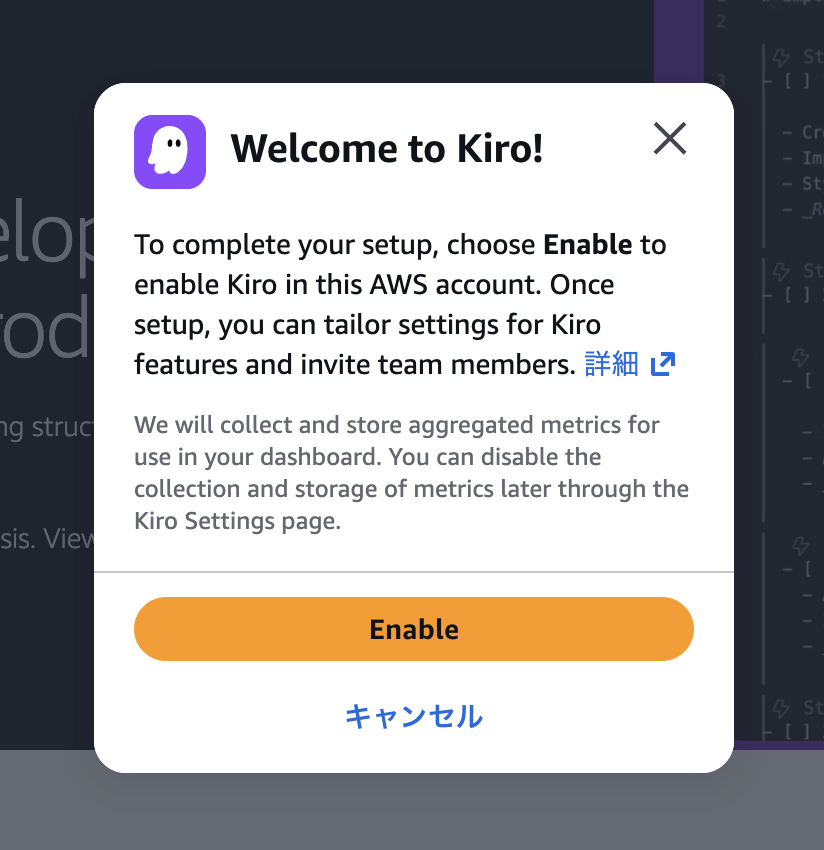

有効化プロンプトが表示されました。

ちょっとドキドキしますが、「Enable」を押して有効化してみます。

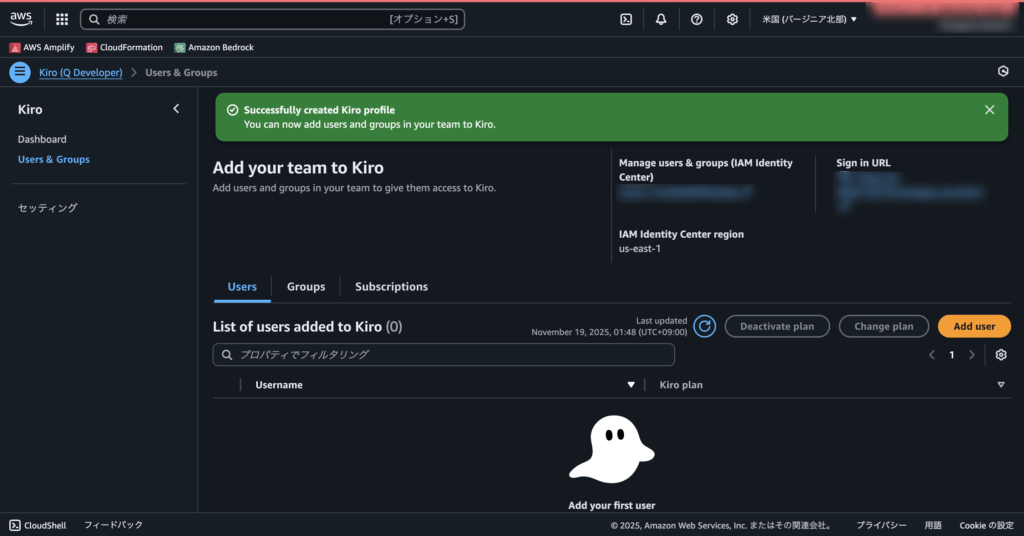

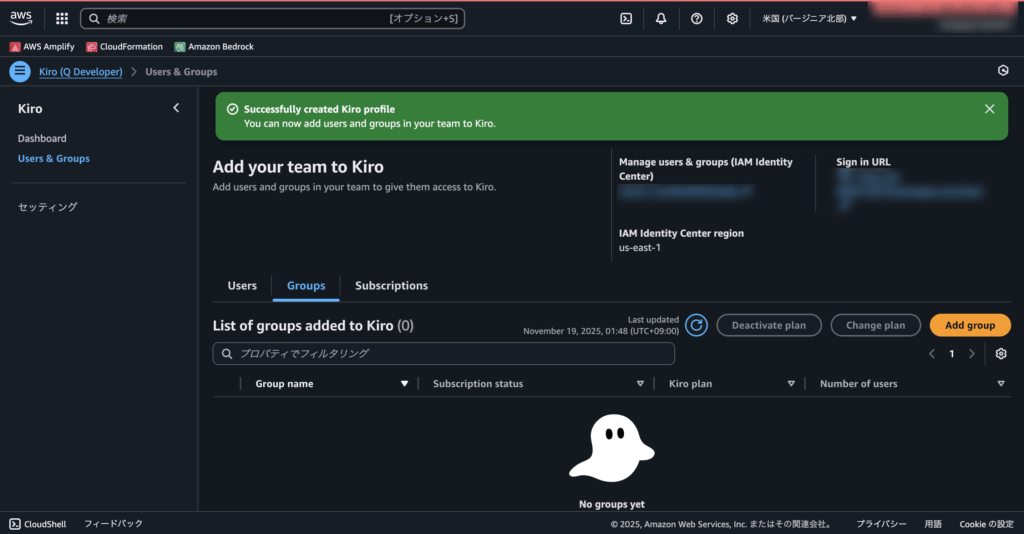

少し時間をおいて、以下の画面が表示されました。

Kiro profileが作成され、設定済みのIAM Identity Centerと自動で紐づけられました。

右上のManage users & groupsとSign in URLには、IAM Identity Centerの情報(インスタンスID、AWS access portal URL)が表示されています。

この時点では、KiroのUsersやGroups、Subscriptionsは空の状態です。

IAM Identity Centerと連携したからといって、自動でKiroの課金が発生するということはありません。

この時点でKiroにログインできるか確認

IAM Identity Centerとの連携のみ実施し、Subscriptionsを設定していない状態で、Kiroにログインできるか試してみます。

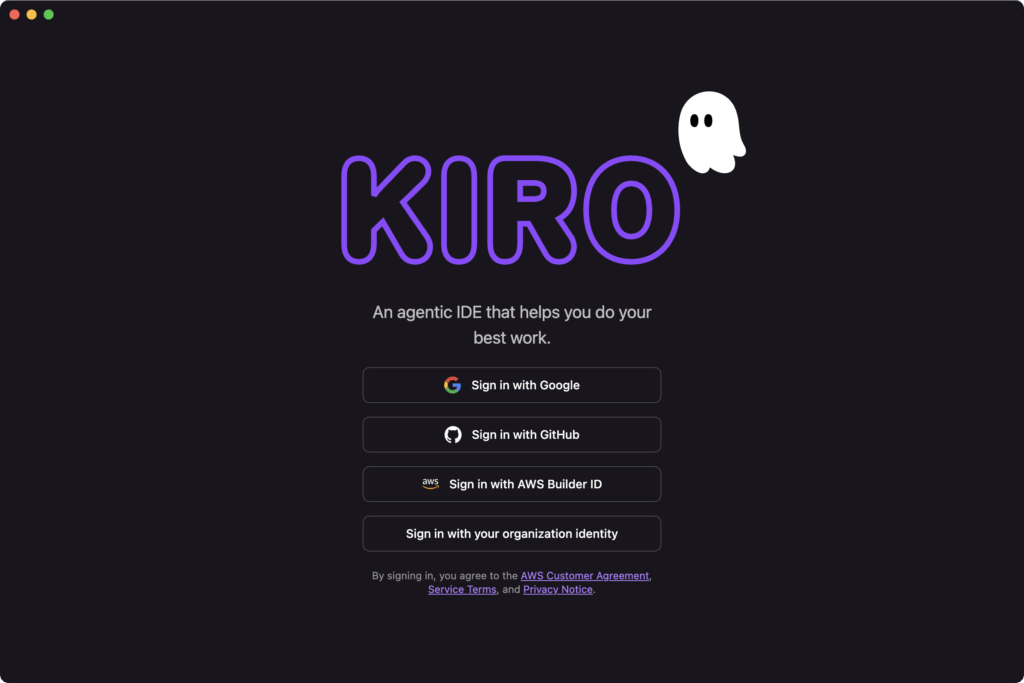

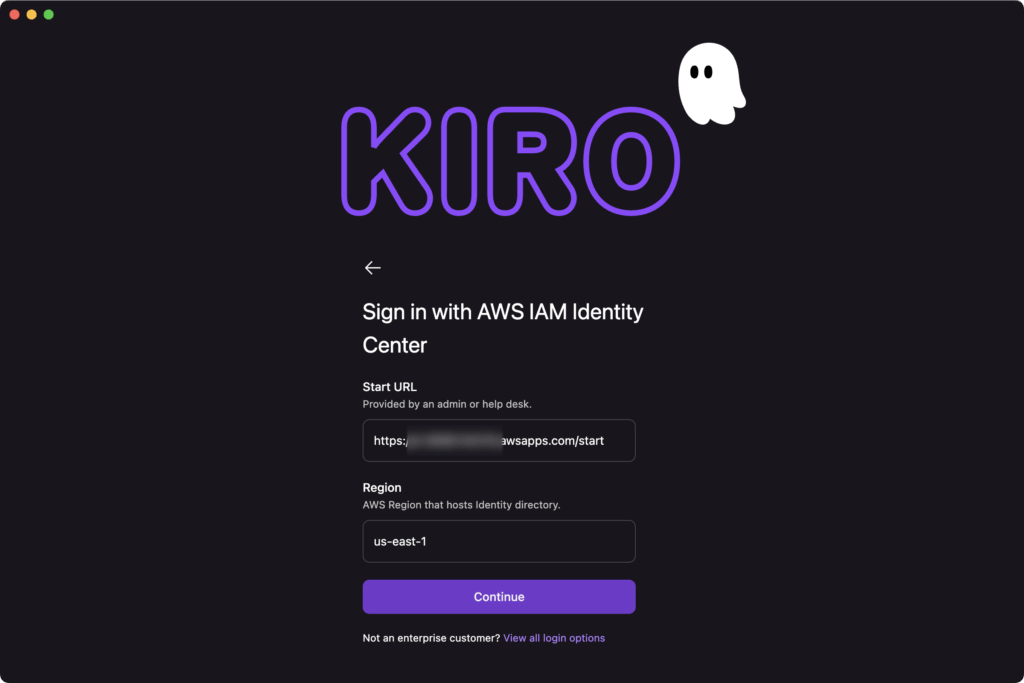

IAM Identity Center経由でログインする場合、一番下の「Sign in with your organization identity」を選択します。

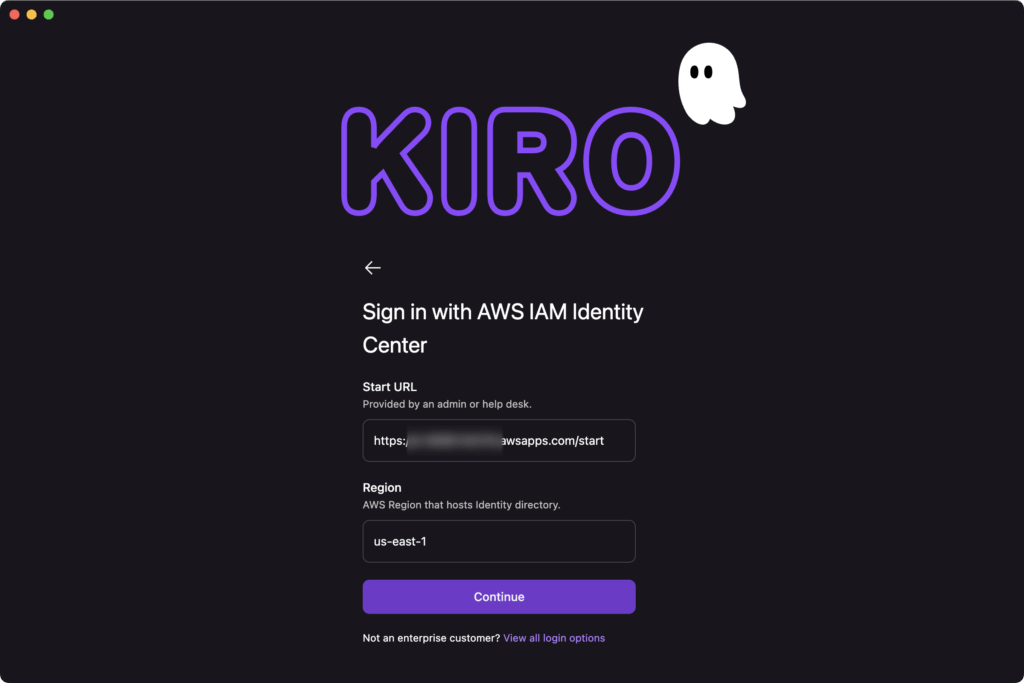

Start URLとRegionはそれぞれKiroのダッシュボードに表示されているもの(IAM Identity Centerで発行されるもの)と、Kiroを有効化してKiro profileが作成されたリージョンを入力します。

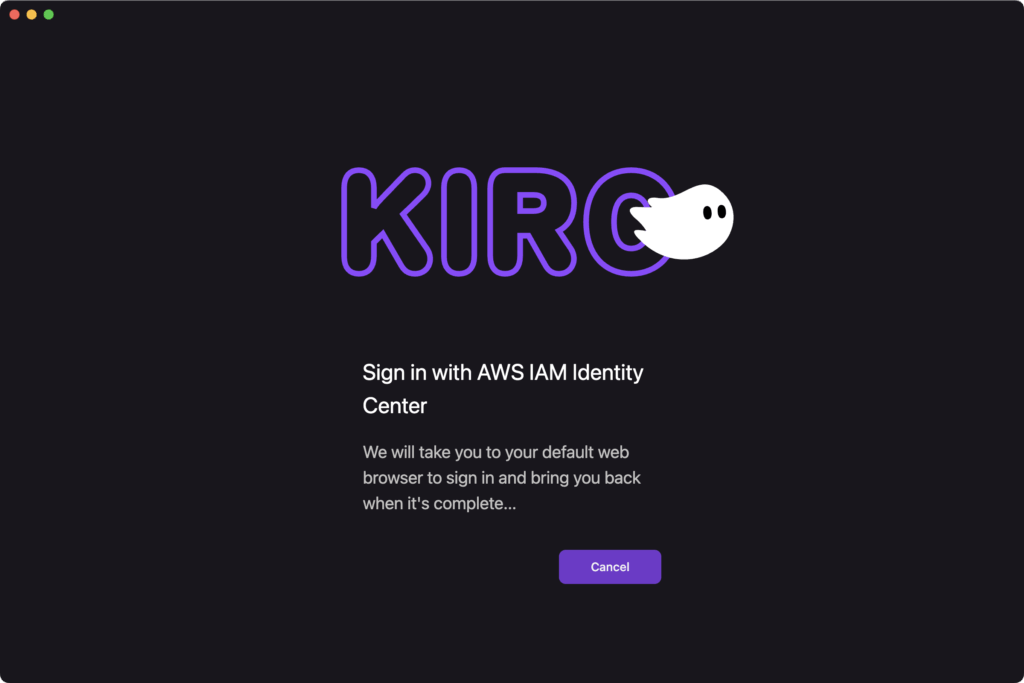

「Continue」をクリックすると、以下のような表示に切り替わり、デフォルトブラウザに遷移します。

ブラウザではAWS SSOのログイン画面が表示されます。

今回のIAM Identity Centerインスタンスは手動でユーザーを登録していますが、外部IdPと連携している場合は違う画面になるかもしれません。

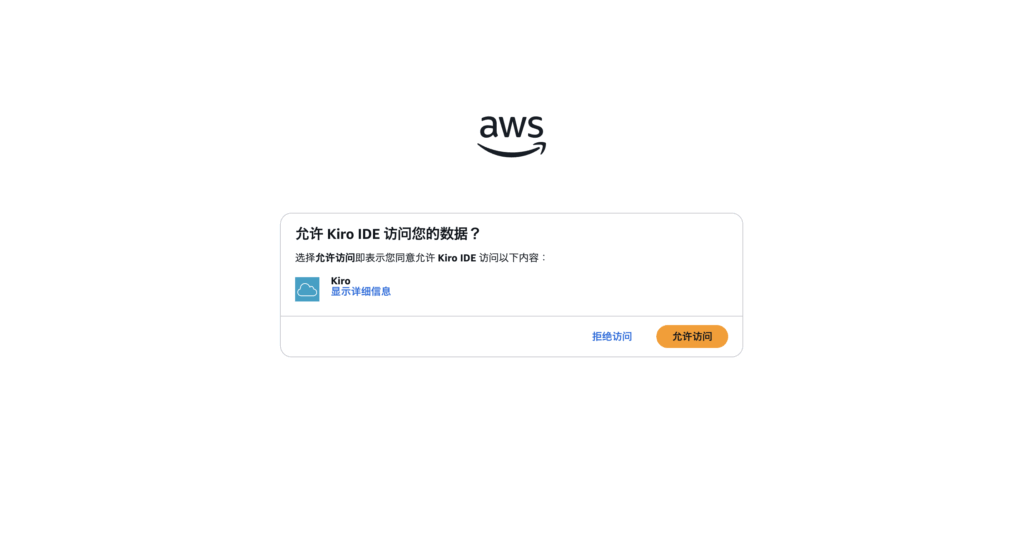

ログインが完了すると、Kiroとの連携を許可する画面が表示されます。(私の環境だとなぜか中国語で表示されました。名前が漢字登録だったから……?)許可の方(オレンジのボタン)を選択します。

連携が完了したらブラウザタブは閉じて大丈夫です。Kiroの画面に戻ります。

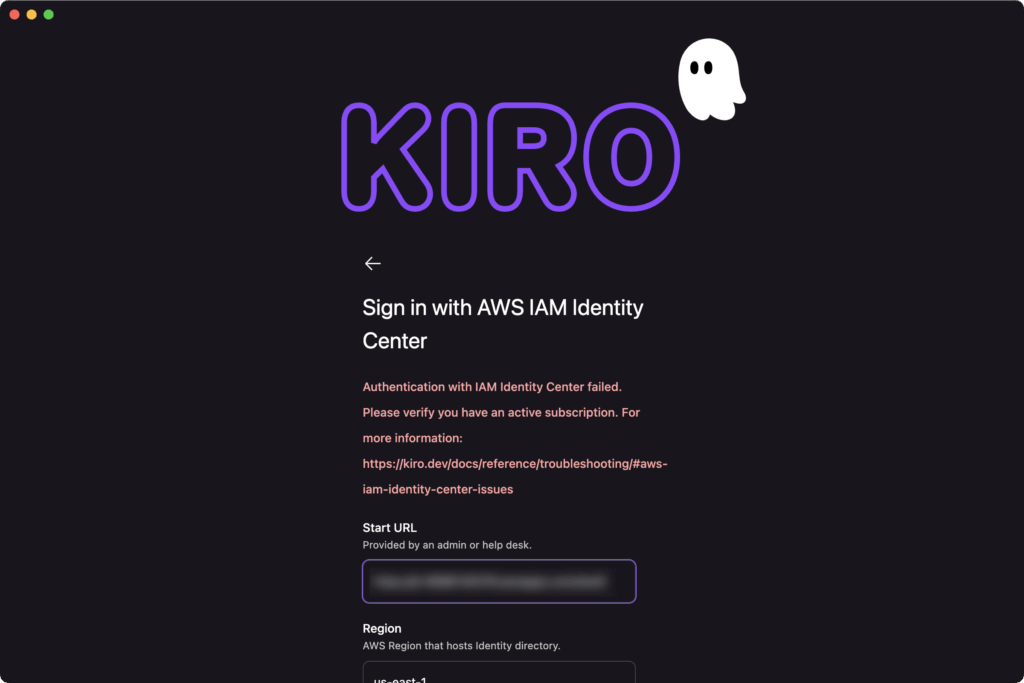

が、有効なsubscriptionがないよ、とエラーが出てしまいました。

Subscriptionを追加せずにログインすることはできないようです。

なお、エラー中にあるトラブルシューティングのURLは以下が正しいです。

https://kiro.dev/docs/troubleshooting/#aws-iam-identity-center-issues

KiroのマネジメントコンソールからSubscriptionを有効化する

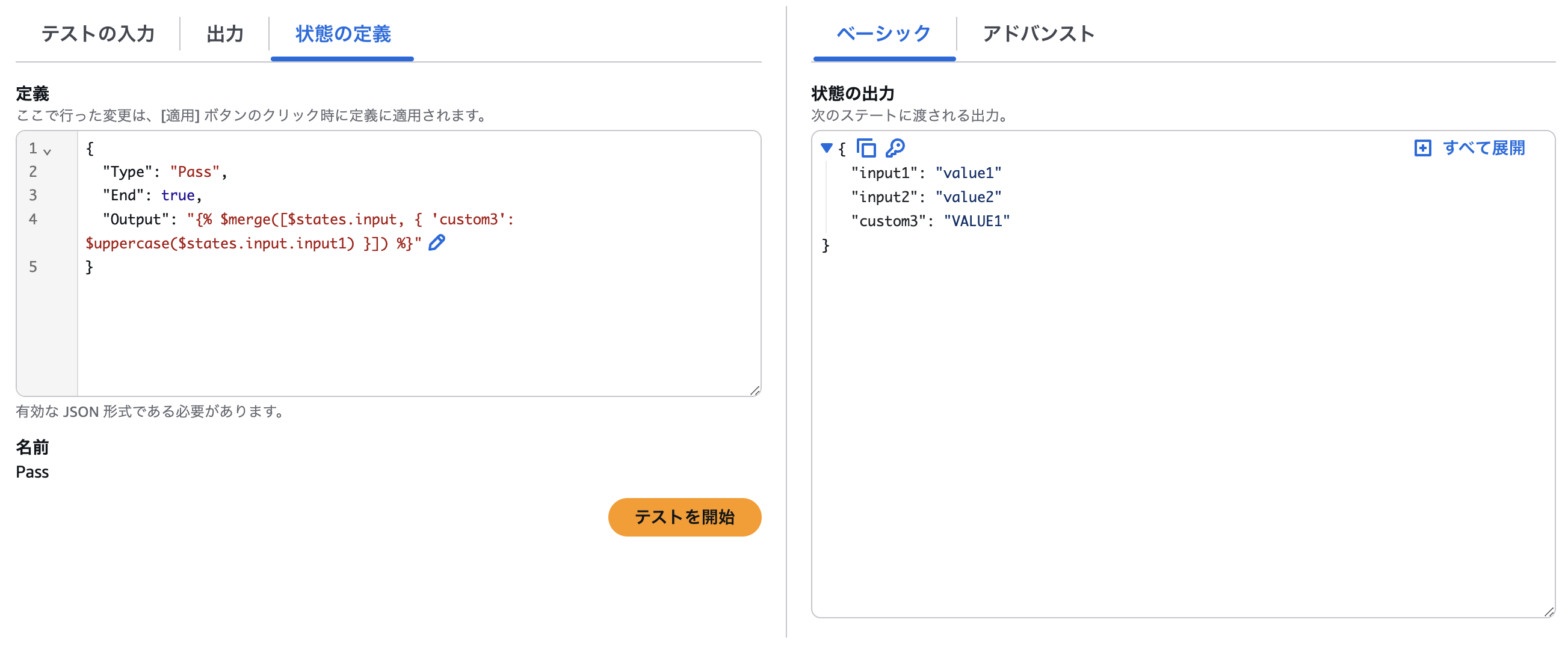

では、Subscriptionを有効化してみます。今回は「Kiro user」グループにKiro Proプランを利用できるようにします。

料金体系について:https://kiro.dev/pricing/

Users & Groupsの「Groups」タブを表示し、「Add group」をクリックします。

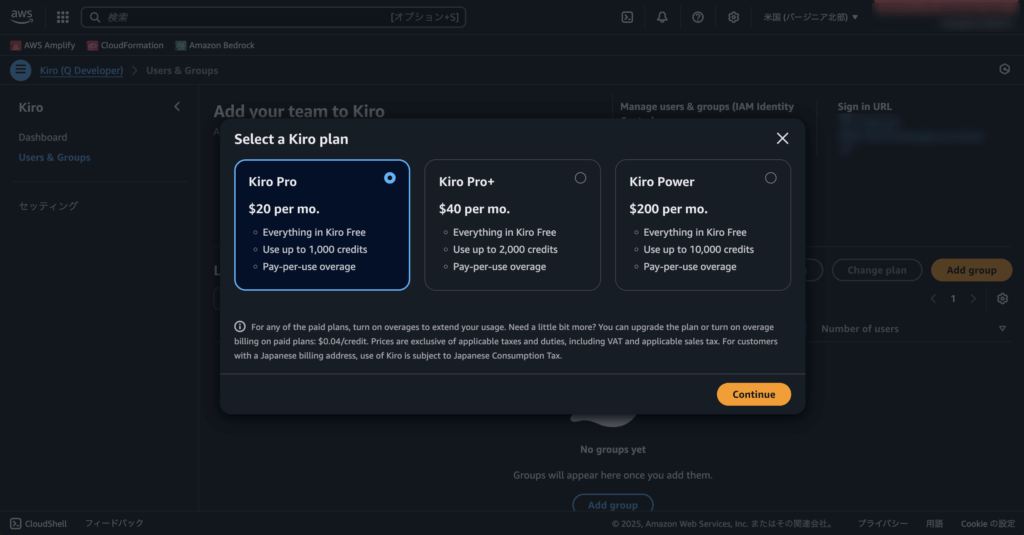

これから紐づけるグループをどのKiroプランにするか選択します。

Freeプランの選択肢はなさそうです。今回はKiro Proを選択し、「Continue」を選択します。

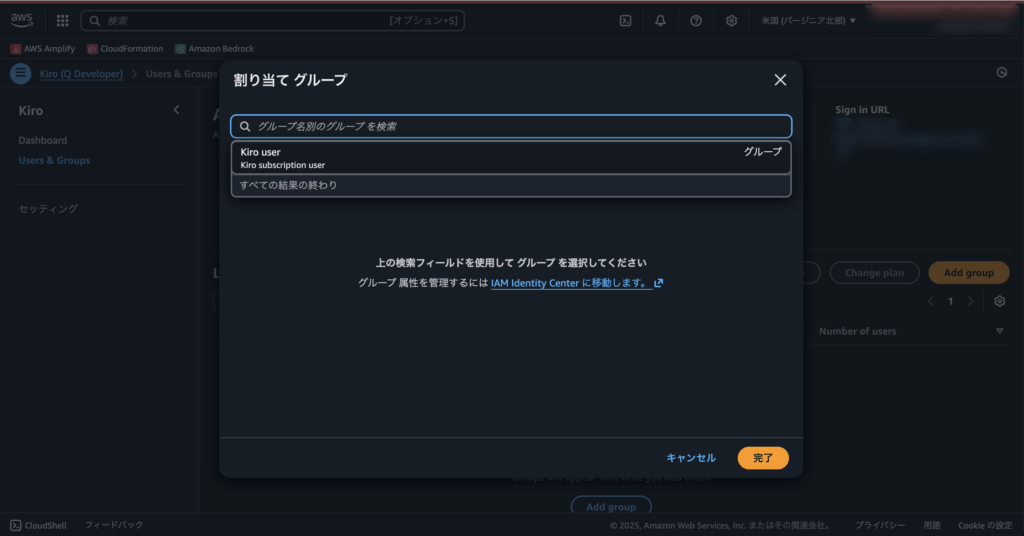

Kiroに割り当てるIAM Identity Centerのグループを選択する画面が出てきます。

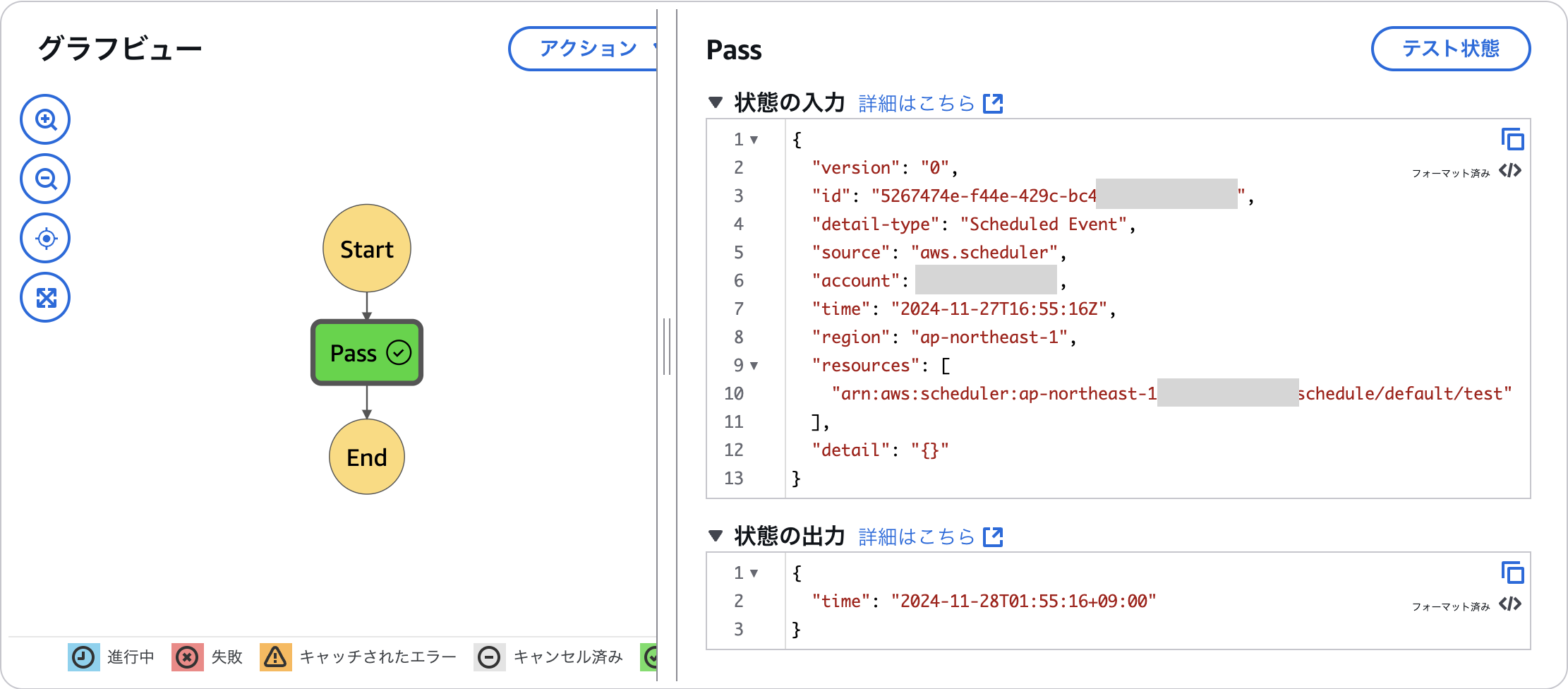

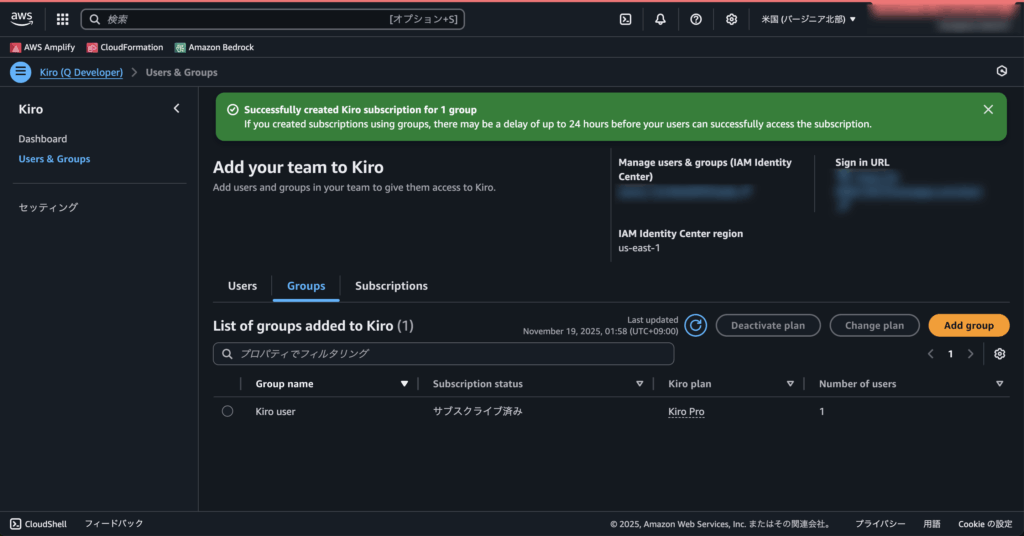

完了を押すと元の画面に戻り、追加した「Kiro user」がサブスクライブ済みになりました。

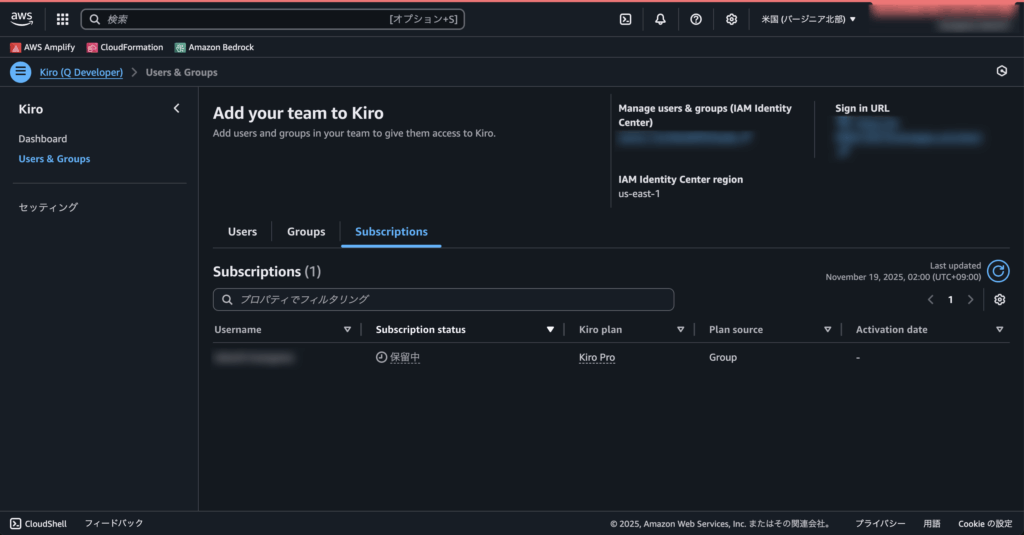

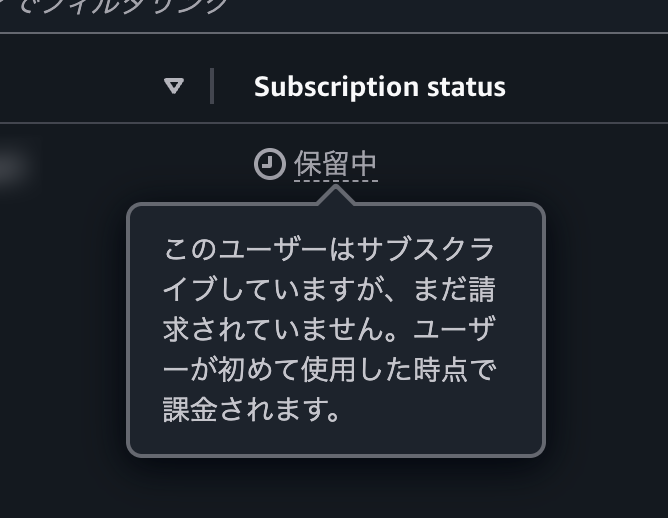

少し時間をおいてからSubscriptionsのタブを見てみると、「Kiro user」に所属させているユーザーのSubscriptionが表示されるようになりました。上の通知の注意書きをみると、グループに対してSubscriptionを設定した場合、最大24時間程度反映に時間がかかるようです(この時は5分程度で反映されました)。

保留中となっているユーザーには課金が発生しないようです。

Subscriptionを追加しても、ユーザーへメール送信などは特にされませんでした。

Kiroにログイン

保留中のステータスになると、割り当てたユーザーでKiroのログインができるようになります。

再度Kiroの画面を開き、ログインを試みます。

先ほどと同じブラウザ遷移、許可画面が表示された後、初期設定画面が表示されました。

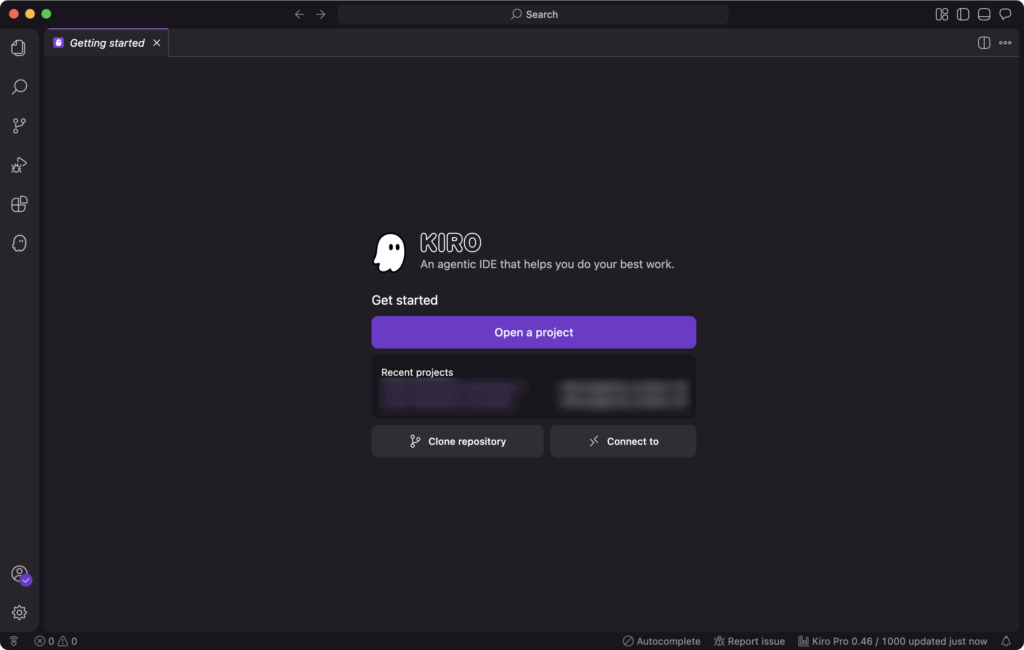

初期設定を終えると無事に利用可能になりました。

以下のスクショはいくつかタスクを実行した後なので、右下に表示されているクレジットが少し消費されています。

マネジメントコンソールから確認したところ、Subscriptionのステータスも保留中からアクティブに変わっていました。

まとめ

今後業務で活用する機会も増えそうなKiroについて、組織と紐づけて管理する一連の手順を試してみました。

IAM Identity Centerを使いながらFreeプランでKiroを利用する方法が見当たらなかったので、有料プランでの利用が必須となりそう?ですが、プラン超過時の自動課金設定、MCPの利用のコントロールやプロンプトのログ保管ができるなど、組織で本格的に活用するために必要な機能は提供されているように感じました。

*追記 AWSブログでも、IAM Identity Centerとの連携ではFreeプランは非対応との記載がありました。

https://aws.amazon.com/jp/blogs/news/kiroweeeeeeek-in-japan-day-1-implementation-guide

今後個人でKiroを有効化し続けるかどうかはもう少し使ってみてから判断しますが、個人で利用する場合はBuilder IDを利用してFreeプランを利用することもできますので、この機会にぜひKiroを試してみてください。